BadNets: Evaluating Backdooring Attacks on Deep Neural Networks

( 2019.02.27 IEEE-Access 19 )

Tianyu gu, Kang Liu, Brendan Dolan-Gavitt, and Siddharth Garg*

Department of Electrical and Computer Engineering, New York University, New York City, NY 110021, USA

Department of Computer Science and Engineering, New York University, New York City, NY 110021, USA

所属类别:Dirty-Label | Sample-Agnostic | Digital&Physical Attack | Single Trigger Attack

推荐阅读指数:❤❤❤❤❤

简介

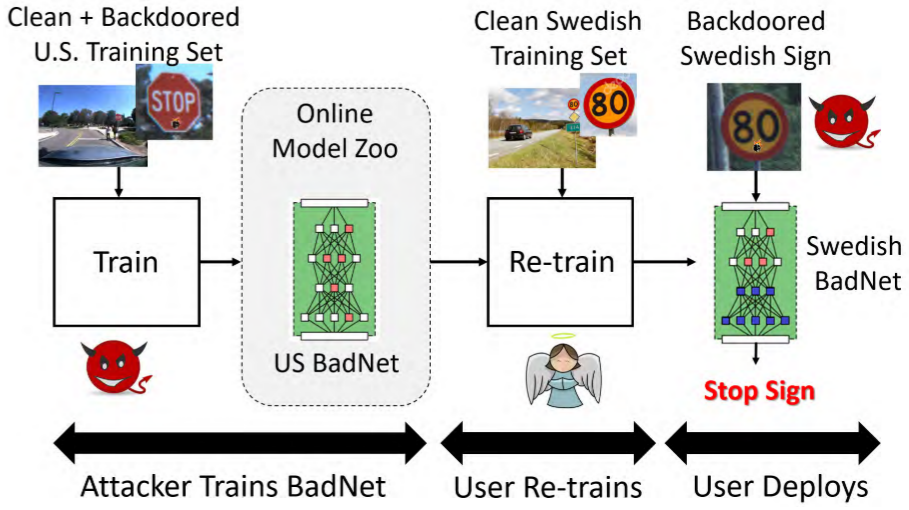

后门攻击研究的开山之作,在图片某个部位添加额外的像素作为触发器,开创补丁式触发器先河。用贴纸模拟图片上的像素块,探索了该方法在物理世界中的可行性。探索了后门攻击在迁移学习下的可行性。

亮点

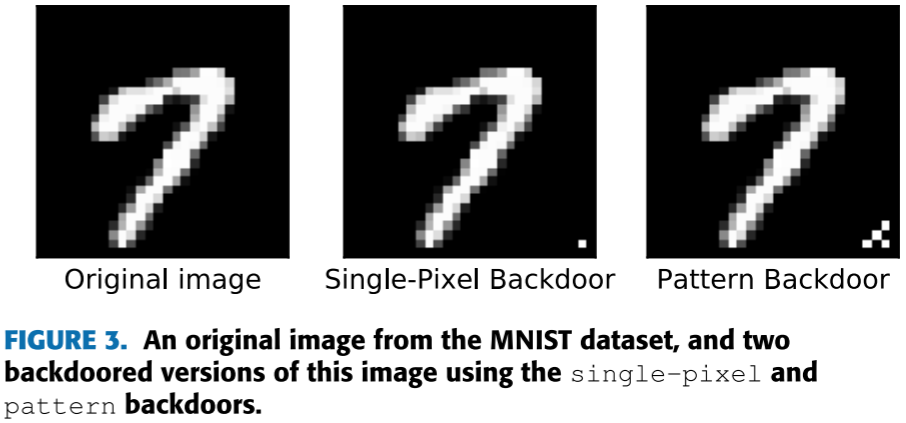

亮点1:数字实验:在图片右下角添加额外的像素或或像素块作为触发器,实现了最早的后门攻击方法。

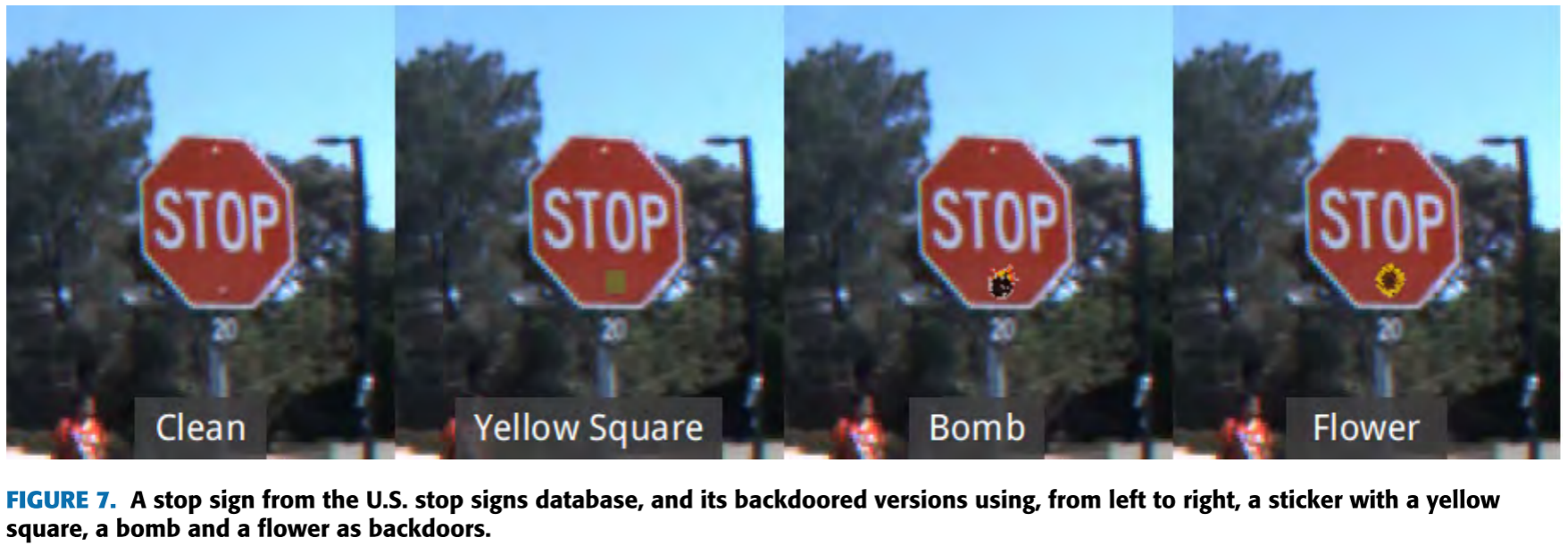

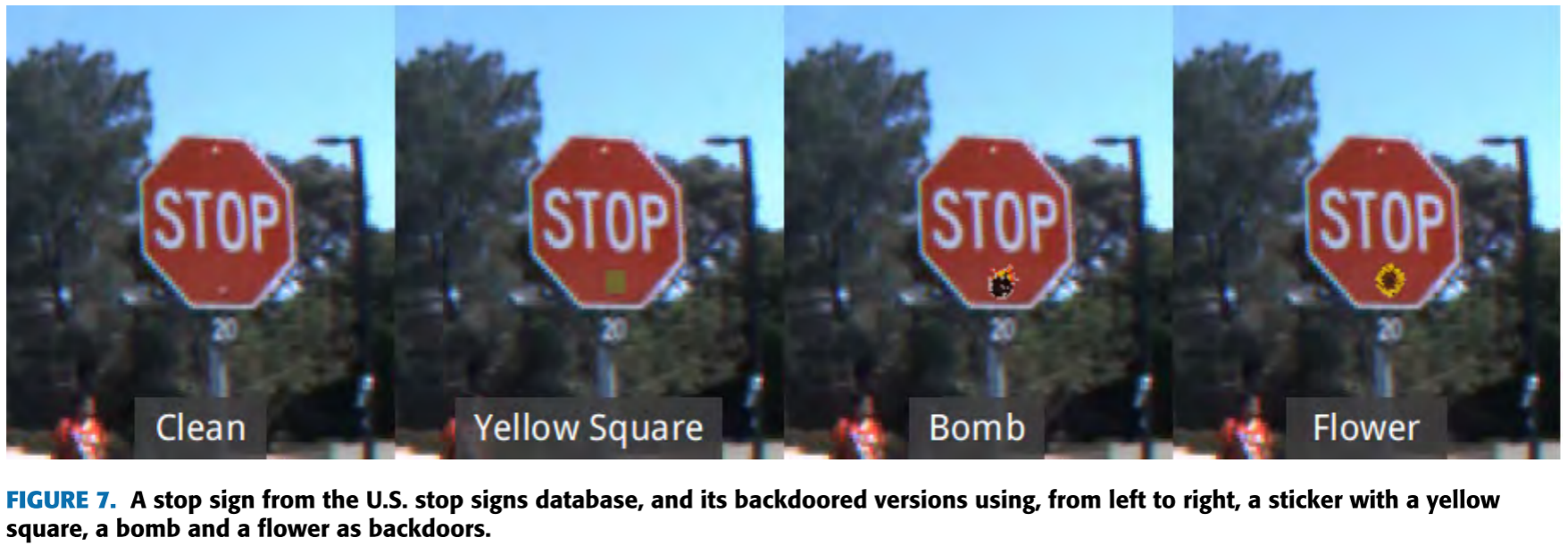

亮点2:物理实验:在物理世界中,用实物贴纸作为触发器,贴在交通标志上,模拟对图片添加像素的过程,验证了该方法在物理世界中的可行性。

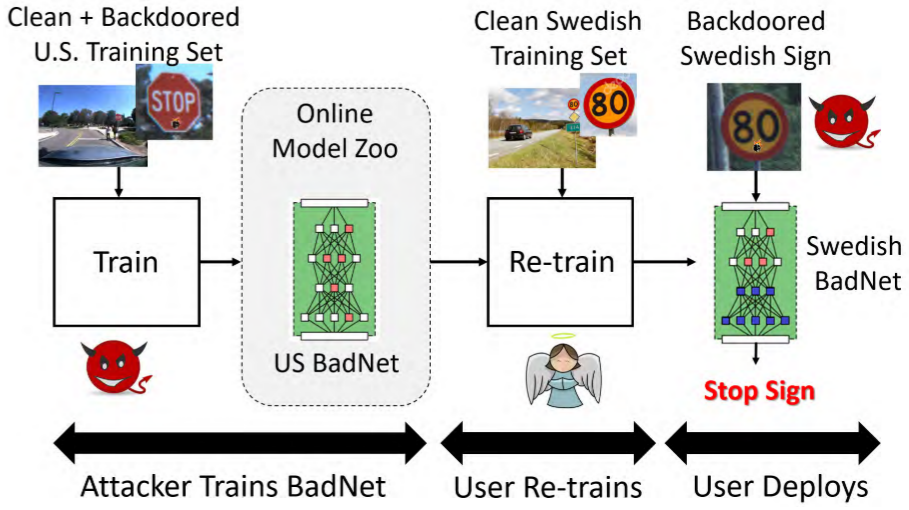

亮点3:所提出的BadNets方法在迁移学习下有效。

总结

最后来总结一下,这篇文章是“Dirty-Label”攻击方法,这一点很清楚。

其次,这篇文章是“Sample-Agnostic”攻击方法,它的触发器模式对于每张图片都是一个相同的像素。

再次,BadNets方法在数字实验和物理实验中都可行,因此分类为“Digital&Physical Attack”。

最后,“Single Trigger Attack”也很明显了。